功能

- 功能简介

- 更多系统

173-3345-7067

目前我们常用的图像置乱加密基本上都是基于二维变换的,要达到较好的置乱效果,往往需要进行多次操作,置乱效率不高。为达到较高的置乱效率,提出了一种新的三维Arnold变换和混沌序列相结合的图像加密算法。

一、三维Arnold变换

假设某一图像像素的坐标位置为xy∈{1,2,…,N},则二维Arnold变换可以定义为:

![]()

其中x’,y’表示经过Amold变换后的图像像素的坐标位置,此变换称为二维Arnold变换。可将二维Arnold变换扩展成三维Arnold变换,其形式如下:

三维Arnold逆变换为:

其中矩阵c是矩阵A的逆矩阵,

则对应的矩阵A的逆矩阵为:

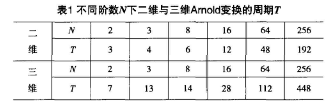

三维Arnold变换与二维Arnold变换一样,也具有周期性,即经过若干次变换后,图像又变换为原始图像。表1列出了不同阶数Ⅳ下二维与三维Arnold变换的周期丁。从表中可以看出,相同阶数N的情况下,三维Arnold变换的周期总体上要大于二维Arnold变换的周期。

二、Logistic混沌映射

Logistic映射是由数学生态学家May于1976年提出的,其表达式为:

![]()

当3.56994< &L≤4时,Logistic映射将处于混沌状态。 三、图像加解密算法 本文利用三维Arnold变换和Logistic混沌序列分别对图像进行置乱和异或操作,从而得到加密图像,解密与加密过程相反口具体的加解密步骤如下: (1)选取一幅mxn的灰度图像作为待加密图像,获得其二维矩阵数据P,并对图像进行如下转换:找到一数值N,使得mXn=N3或mXn≈N3。若mXn的值不等于任何数值的三次方,则取最小N值,使得N3>mxn,然后按矩阵的行(列)顺序读取尸的元素并依次放至三维零矩阵B中,矩阵B的大小为N×N×N;

(2)将处理后的三维矩阵B的像素位置坐标(x,y,z)代人方程(2)中,其中x,y,z∈(1,2,…,N),做若干次三维Arnold变换得到置乱后的三维图像信息矩阵Pl;

(3)选取合适的μ,x0代人方程(7)中,迭代次得到一组混沌序列xi,其中k>N3,i=l,2,…,k;

(4)从步骤(3)中获得的混沌序列yj中随机从某一值开始依次取像素组成混沌序列j=l,2,…N3并对Yj作相应处理,具体处理如式(8)所示:

![]()

(5)将步骤(4)中得到的混沌序列Yi的元素顺次放入三维矩阵D中,D的大小为NxNxN,然后将D与步骤(3)中得到的置乱后的图像信息矩阵P1进行逐位异或运算操作,得到加密后的图像信息矩阵P2;

(6)将步骤(5)中得到的加密图像矩阵P2中的元素依次放入二维零矩阵P3中,P3的大小为mxnl,其中mXn1≈N3。若没有这样的整数nl,使得mXn1=N3,则取最小的值nl,使得mXn1>N3,而二维矩阵P3中仍

有mXn1=N3个零元素,本算法中取数值为0~255的整数混沌序列进行填充,再将信息矩阵按照图像标准格式保存,得到最终的加密图像;

解密算法就是加密算法的逆运算。

四、仿真分析

1、实验结果

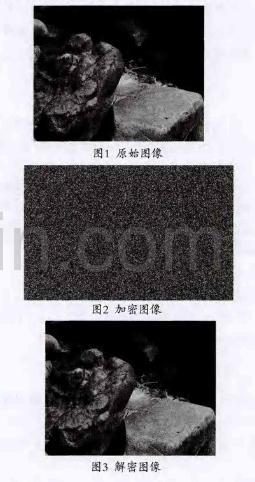

为验证本算法,本文选取p=3.767835609687648,x0-0.565786987640228作为Logistic映射的加密密钥,对图像进行三维Amold变换的次数为4次,按照加密步骤对图1所示图像“stone’’进行加密,图像大小为492 x 738,重构后的三维图像矩阵大小为72×72 x72,加密后的图像大小为492×7590其中图l为原始图像,图2为加密图像,图3为解密图像。

由图1和图3中可以看出解密图像与原始图像一致,说明解密无误,而通过图2则说明了最终加密后的图像很好地隐藏了原始图像中的数据,说明加密成功。

2、置乱度分析

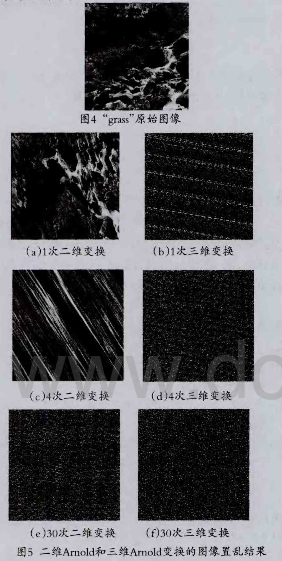

图像的置乱程度可从主观和客观两个方面进行分析。主观方面,一般认为置乱程度比较好的图像是通过人眼不能观察到原图像所包含的信息,下面运用二维Arnold变换和本算法中的三维Arnold变换对图像“grass”进行不同次数的置乱并进行对比,图像大小为216×216,“grass”原始图像如图4所示,实验结果如图5所示。

由图5可以看出,二维Arnold变换要想达到较好的置乱效果,需进行多次反复置乱操作,而本算法中运用的三维Arnold变换经过一次置乱就达到了较好的置乱效果,置乱效率较高。

3、统计直方图

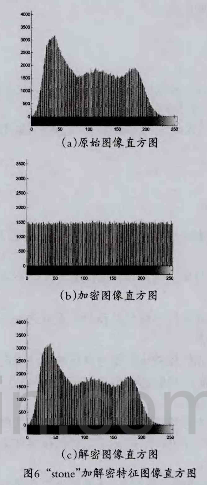

图6(a)显示的是图l所示原始图像“stone”对应的直方图,图6(b)所示为图2所示最终加密图像的直方图,图6(c)所示为图3所示解密图像的直方图,由图6(b)可以看出,加密后的图像直方图分布均匀,将原始图像信息特征完全隐藏起来,说明加密性能良好,而原始图像和解密图像的直方图完全一致,说明解密成功。

4、像素相关性分析

经实验测试,图1所示原始图像“stone”和其加密图像(图2)的各方向相邻像素间的相关系数如表2所示,由表2可知,加密后的图像相邻像素的相关性大大降低,可有效抵抗攻击者的统计分析。

小知识之Arnold变换

Arnold变换是一种常用的图像置乱技术,Arnold变换的定义如下:

对任意N*N矩阵(所有元素都相同的矩阵除外),设i,j为矩阵元素原始下标,经过Arnold变换后新下标为i',j',且满足下式:

i'=(i+j)mod N

j'=(i+2j)mod N

i,j:0,1,.........N-1

Arnold变换具有周期性,即经过若干次变换后,矩阵回到最初状态,且周期T与N的大小有关。理论基础没找到,但可以用程序来进行计算,可以设i,j从一个点出发,不断使用以上变换,再次回到这个起点时,经历的变换次数就是周期。

全球著名减震器制造商——天纳克携手安企神共筑安全制造新防线

天纳克(北京)汽车减振器有限公司天纳克(北京)汽车减振器有限公司成立于1995年,是天纳克在中国最早投资的合资企业。公司集设计、开发、生产及销售汽车减振器于一身。作为天纳克全球网络的一部分,能充分享受天纳克全球的技术积累经验和国际领先的设计理念,加之先进的生产设备和工艺技术。天纳克(北京)汽车减振器有限公司完全能保证为...

筑牢安全防线:安企神企业助力特种设备机械企业数据防泄密解决方案

西安苛菲特机械设备有限公司 西安苛菲特机械设备有限公司致力于特种设备的发展,专业从事特种设备的研发、制造和销售。目前已成为有色冶金特种设备、大型船舶特种设备、煤化工特种设备的领军品牌,并在业内得到了“ 特种设备专家”的称号。公司以打造国内一流特种设备为使命,主要产品定型为高品质特种(高温、高压、高合金)流量控...

安企神软件:三峡大学数据安全的坚实后盾与合作伙伴

学校介绍三峡大学是经国家教育部批准,由原武汉水利电力大学(宜昌)和原湖北三峡学院于2000年5月25日合并组建。2018年,学校被省人民政府列为“国内一流大学建设高校”,水利工程、土木工程、电气工程等3个学科被列为“国内一流学科建设学科”;目前,三峡大学已发展成为水利电力特色与优势比较明显、综合办学实力较强、享有较高社...

零部件企业数据保卫战:安企神软件如何筑起防泄密铜墙铁壁

瑞安市特迩翡汽车配件有限公司企业背景瑞安市戴尔菲汽车零部件有限公司一直致力于高共轨电喷(EFI)发动机和SCR排气系统的研发。通过了16949质量管理体系和CE认证,公司具备自主开发汽车电子系统和核心软件的技术能力。公司力争成为以市场为导向、以技术为支撑、以质量为先、以人才为本的知名创新型企业。产品包括:氮氧化物传感器...

强强联合!安企神软件携手瀚颐共筑汽车行业终端安全防线

瀚颐上海汽车电子科技有限公司EAST瀚颐中国团队成立于2015年。是国际AUTOSAR软件联盟的研发伙伴单位。具备汽车电子硬件设计、软件开发、CAN网络集成、系统集成测试以及项目管理的全面研发能力。专注于汽车电子以及相关产业并拥有25年以上的专业经验,拥有来自于德国和中国业内专家和高管组成的顾问团队,并向全球汽车行业客...