功能

- 功能简介

- 更多系统

400-118-8335

混沌加密的思想自提出以后,混沌加密算法得到广泛的研究,但其中绝大多数是基于单一混沌映射系统的加密算法,如一维的Logistic映射,二维的Smale映射、Henon映射或三维的Lorenz系统等。本文在对双混沌系统应用于加密算法进行了有益的尝试和分析后,提出了基于双混沌动力系统的加密算法。该算法能够被应用于文件加密、实时数据流加密和商品的防伪等。

一、两种离散混沌系统:Cat映射和Logistic映射

1、Cat映射

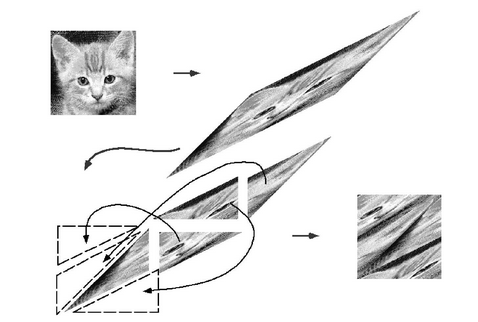

Cat映射具有较好的混沌特性,其几何学解释如图所示:

从图中可以看出,Cat映射每次的运算,都经历了以下过程:正方形的点空间首先被线性拉伸,然后通过模运算分割折叠。

Cat映射是一个二维的可逆混沌映射,其动力学方程由下式表示:

![]()

由于其线性转换矩阵行列式为1,所以Cat映射又被称为是区域保留的。其李雅普诺夫指数δ1,δ2为:![]()

![]() 当a,b均为1时,就是经典的ArnoldCat映射。

当a,b均为1时,就是经典的ArnoldCat映射。

2、Logistic映射

Logistic映射为自治一维离散动态系统,用一维非线性迭代函数来表征混沌行为,通过这一混沌函数可以通过微小地改变调节参数的值来产生完全不同的伪随机序列。

Logistic映射动力学方程如下:

![]()

其中μ为控制参量,μ值确定后,由任意初值X0∈(0,1),可迭代出一个确定的时间序列。对于不同的μ值,系统(2)将呈现不同的特性,随着参数μ的增加,系统(1)不断地经历倍周期分叉,最终达到混沌。称当μ=4时由系统(1)产生的序列具有随机性、规律性、遍历性、对初值的敏感性等典型的混沌特征。针对Logistic映射自身存在的问题,又出现了了一种改进的Logistic映射动力学方程如(3):

![]()

其中μ为[1,4]之间的一个实数,X0∈(0,1)。

二、基于双混沌系统的数字混沌加密算法设计

基于单一混沌系统的数字混沌加密算法,其设计的关键是对混沌映射的选择,不同的混沌映射在算法实现复杂度,算法时间和空间复杂度以及安全性等方面都有较大差异。典型的一维混沌映射有Logistic映射,其算法实现简单,运算速度较快,但密钥空间较小,安全性差。而研究较多的三维混沌Lorenz系统,其算法实现复杂,运算速度较Logistic映射慢,但密钥空间很大,安全性较高。本文所提出双混沌加密算法就是从算法的实现、速度和安全性考虑,既能达到较小的时间和空间复杂度,又能有较大的密钥空间和较高的安全性,而且能避免单混沌系统可能出现的信息泄漏问题。

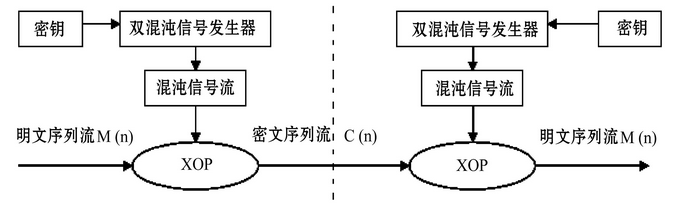

加密解密流程图如图:

可以选定Cat映射和Logistic映射的初始值x0,y0,x 0和三个内部参数a,b, 作为密钥,算法中的xn,yn,x n为Cat映射和Logistic映射的中间迭代结果,具体加密算法如下:

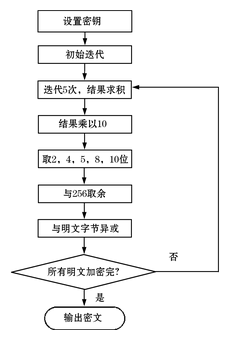

1、针对式(1)和(3),先选定a,b,三个参数和x0,y0,x’0三个初始值作为密钥。

2、各迭代200次,得到xn,yn,x’n。

3、计算xn×yn×xn’×100,并取乘积的第2,4,6,8,10位组成一个五位十进制数与256取余,得到一个8位密钥流,与明文做异或运算,就形成一个密文字节。

4、迭代5次(从运算速度考虑),得到xn+1,yn+1,x’n+1,反复执行3、4直到所有明文字节都加密完毕。

在此,对算法作一些说明,步骤2迭代200次的目的是使Cat映射和Logistic映射都进入混沌迭代状态。从加密算法的安全性和运算速度考虑,经过测试,步骤4在每次生成一个8位密钥之后迭代5次是比较合理的。

算法流程图如图:

三、基于双混沌系统的数字混沌加密算法分析

1、安全性分析

一个好的加密算法应该能够抵御已知的解密攻击,如选择(已知)明文攻击、唯密文攻击、统计分析攻击等。以下是我对该算法所做的一些安全性分析:

(1)密钥空间分析

加密算法选定三个内部控制参数和三个初始状态作为密钥,密钥空间是很大的。即使在已知加密算法使用Cat映射和Logistic映射的情况下,攻击绕过穷举密钥攻击转而通过穷举间接获得三个内部控制参数也是不可能实现的:因为a,b参数的选择并没有范围限制,而 是一个在[1,4]内的实数。

(2)密钥敏感性分析

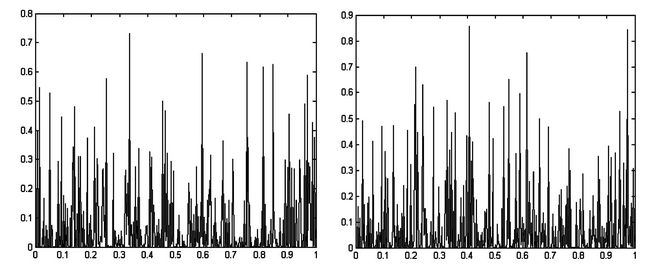

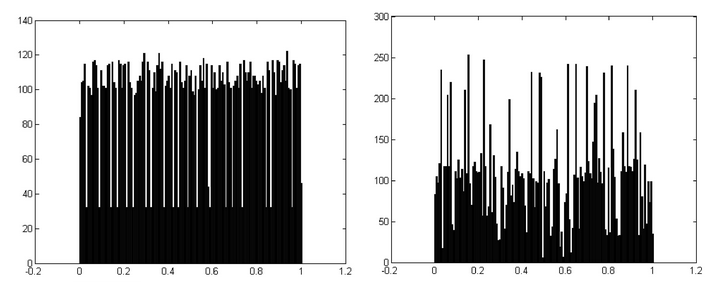

对Cat映射和Logistic映射的迭代初始值x0,y0,x’0分别增加10-13,并观察其密钥序列,通过统计分析发现所得到的随机序列与原始随机序列平均有99.9999%不相同。通过Matlab绘制波形图,如下图所示。

进行测试时,各内部参数设置如下:a=1;b=1;a=3.835

左图的迭代初始值为:

Cat映射:X0=0.123456123456;

Y0=0.654321654321Logistic

映射:X0=0.492673492673

右图的迭代初始值为:

Cat映射:X0=0.1234561234561(增加10-13);

Y0=0.654321654321

Logistic映射:X0=0.492673492673

(3)统计学分析

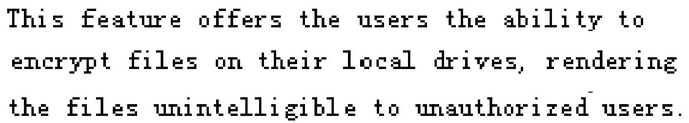

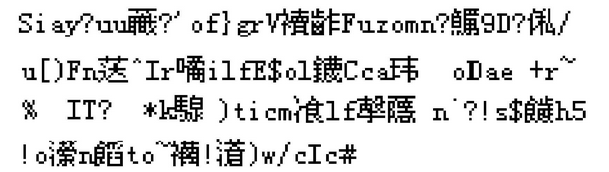

根据香农理论,任何的加密密码都可以通过基于统计分析的方法来解密。加密算法的统计学特性可以通过对比加密前后的柱形图进行分析。通过分析可得:加密文本的统计学特性发生了很大的改变。如图所示。

左图原始文本如下:

右图加密文本如下:

由于字符在计算机中是以补码来表示,所以当计算的值大于01111111(127)时,就变为不可显示的字符。因此在进行统计学分析时,对应的负值要加256转换为实际值进行分析。

2、性能分析

通过对比基于Lorenz系统的三维连续混沌加密算法进行了以下性能分析:

(1)时间代价

基于Lorenz系统连续混沌加密算法由于其连续数值的量化过程是一种不可逆变换,因此具有较好的安全性。但是,其需要经过数值积分,量化处理,因此运算速度较慢,不适合应用于实时性较高的场合。基于双混沌系统的离散混沌加密算法,由于采用了Cat映射和Logistic映射,其动力学方程简单,计算机处理的都是简单的基本运算。其加密速度与单纯Logistic映射加密算法相当,而且加密强度很高。

(2)空间代价

空间代价分为算法实现的静止空间和运行态空间。静止空间指算法变成程序后本身所占用的空间,一般表现为执行代码的长度。混沌加密算法比一般对称或不对称加密算法占有更少的静止空间。而且,由于其主要运算过程是通过迭代完成的,因此实现运行态空间运行时占用的空间很少。在空间代价上,本算法也是比较优秀的。

本文提出了一种基于双混沌系统的数字混沌加密算法,并对算法的性能进行了分析。可以看出,数字混沌加密算法可以使用基于双混沌系统或多混沌系统的混合输出作为密钥生成器,尽可能不暴露混沌轨道的直观信息和统计信息,从而增强抵御选择(已知)明文攻击。从算法实现和运行速度考虑,混沌加密算法应该尽可能地使用简单的混沌系统。

小知识香浓定理

香农定理描述了有限带宽、有随机热噪声信道的最大传输速率与信道带宽、信号噪声功率比之间的关系。

筑牢安全防线:安企神企业助力特种设备机械企业数据防泄密解决方案

西安苛菲特机械设备有限公司 西安苛菲特机械设备有限公司致力于特种设备的发展,专业从事特种设备的研发、制造和销售。目前已成为有色冶金特种设备、大型船舶特种设备、煤化工特种设备的领军品牌,并在业内得到了“ 特种设备专家”的称号。公司以打造国内一流特种设备为使命,主要产品定型为高品质特种(高温、高压、高合金)流量控...

安企神软件——为中国铁道建筑集团有限公司筑牢数据防泄密系统

01公司介绍中国铁建是中国乃至全球最具实力、最具规模的特大型综合建设集团之一,入选世界500强企业、全球225家最大承包商之一等荣誉。公司以工程承包为主业,集勘察、设计、投融资、施工、设备安装、工程监理、技术咨询、外经外贸于一体,经营业务遍及除台湾省外全国31个省市(自治区)、世界20多个国家和地区,企业总资产820亿...

强化终端安全,安企神软件与涂料制造企业共创安全未来

西安经建油漆有限责任公司规模化、专业化、现代化涂料制造企业西安经建油漆有限责任公司,年涂料生产能力20万吨,为中国中西部实力较强、产能较大的涂料制造企业。公司成立伊始便积极承担起重点建设项目及国防军事工业、航空航天工业提供配套涂料科研开发及生产任务。多次受到中国航天科技集团总公司的通令嘉奖,为我国航天事业跻身世界前列做...

全球著名减震器制造商——天纳克携手安企神共筑安全制造新防线

天纳克(北京)汽车减振器有限公司天纳克(北京)汽车减振器有限公司成立于1995年,是天纳克在中国最早投资的合资企业。公司集设计、开发、生产及销售汽车减振器于一身。作为天纳克全球网络的一部分,能充分享受天纳克全球的技术积累经验和国际领先的设计理念,加之先进的生产设备和工艺技术。天纳克(北京)汽车减振器有限公司完全能保证为...

强强联合!安企神软件携手瀚颐共筑汽车行业终端安全防线

瀚颐上海汽车电子科技有限公司EAST瀚颐中国团队成立于2015年。是国际AUTOSAR软件联盟的研发伙伴单位。具备汽车电子硬件设计、软件开发、CAN网络集成、系统集成测试以及项目管理的全面研发能力。专注于汽车电子以及相关产业并拥有25年以上的专业经验,拥有来自于德国和中国业内专家和高管组成的顾问团队,并向全球汽车行业客...